Esta táctica, conocida como Business Email Compromise, anualmente genera pérdidas multi-millonarias para las empresas

Los ataques cibernéticos de Business Email Compromise (BEC) son un tipo de fraude que apunta al correo corporativo fingiendo provenir de un representante de una empresa de confianza. Vea más noticias empresariales.

Según Verizon, fue el segundo entre los tipos más comunes de ataques de ingeniería social en 2021, y el FBI informó que los ataques BEC costaron a empresas estadounidenses más de US$2.000 millones entre 2014 y 2019.

Los expertos de Kaspersky observan cada vez más ataques de tipo BEC. En el cuarto trimestre de 2021, los productos de Kaspersky evitaron más de 8.000 ataques BEC, con la mayor cantidad (5,037) registrada en octubre.

A lo largo de 2021, los investigadores de la empresa analizaron de cerca la forma en que los estafadores elaboran y difunden correos electrónicos falsos. Como resultado, descubrieron que los ataques tienden a clasificarse en dos categorías: en gran escala y altamente dirigidos.

El primero se conoce como «BEC-as-a-Service», en el cual los ataques simplifican la mecánica detrás del ataque para llegar a la mayor cantidad de víctimas posible. Los atacantes enviaron mensajes simplificados en masa desde cuentas de correo gratuitas, con la esperanza de atrapar al mayor número de víctimas posible. Dichos mensajes a menudo carecen de altos niveles de complejidad, pero son eficientes.

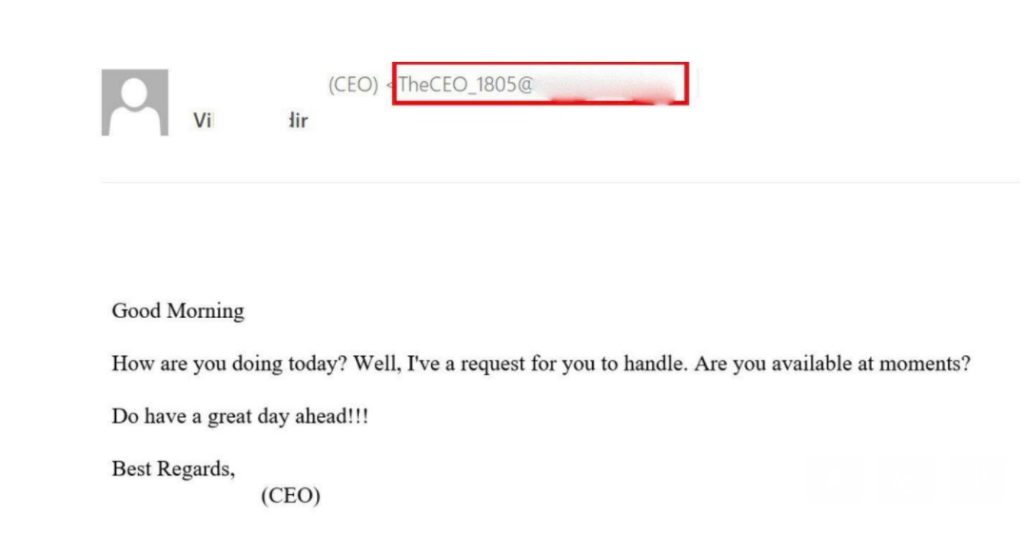

Ejemplo de estafa de CEO a gran escala

El mensaje anterior es un ejemplo de “la estafa del CEO” a gran escala. En este escenario, un empleado recibe un correo electrónico falso de un colega de mayor rango. El mensaje siempre es poco claro y dice que hay una solicitud que manejar. Se le puede pedir a la víctima que pague urgentemente algún contrato, resuelva algún conflicto financiero o comparta información confidencial con un tercero. Cualquier empleado puede potencialmente convertirse en una víctima. Por supuesto, hay varias banderas rojas notables en dicho mensaje. No se emplea ninguna cuenta corporativa y se nota que el remitente no es un hablante nativo.

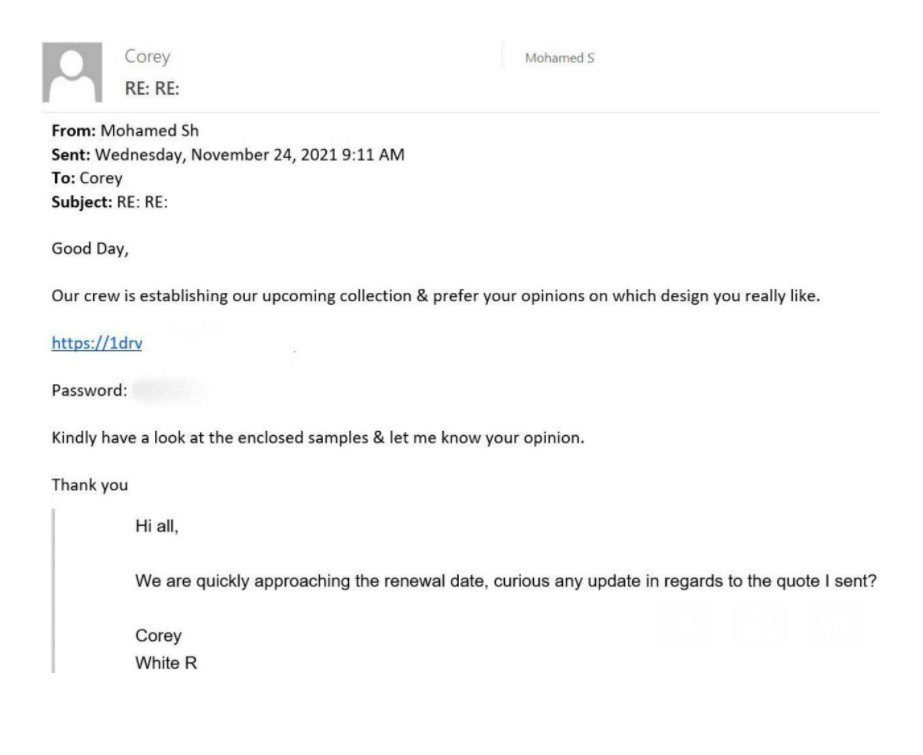

Así como algunos delincuentes se valen de envíos masivos de correos simplificados, otros recurren a ataques BEC más avanzados y dirigidos. El proceso funciona de la siguiente manera: los atacantes primero atacan un buzón intermediario y obtienen acceso al correo electrónico de esa cuenta. Entonces, cuando encuentran una correspondencia adecuada en el buzón comprometido de la empresa intermediaria (por ejemplo, asuntos financieros o problemas técnicos relacionados con el trabajo), continúan la correspondencia con la empresa objetivo, haciéndose pasar por la empresa intermediaria. A menudo, el objetivo es persuadir a la víctima para que transfiera dinero o instale malware.

Recomendado: Nuevos tiempos, nuevas amenazas a la ciberseguridad

Ejemplo de un ataque BEC dirigido

Puesto que el objetivo es, en realidad, hacer que los destinarios participen en la conversación a la que hacen referencia los atacantes, es mucho más probable que se conviertan en víctimas de la estafa. Dichos ataques han demostrado ser sumamente eficaces, razón por la cual no solo los utilizan los delincuentes de poca monta que buscan obtener ganancias rápidas.

“En este momento, observamos que los ataques BEC se han convertido en una de las técnicas de ingeniería social más difundidas. La razón de esto es bastante simple: los estafadores usan estos esquemas porque funcionan. Aunque ahora menos personas tienden a caer en los correos electrónicos falsos simples enviados a gran escala, los estafadores han comenzado a recopilar cuidadosamente datos sobre sus víctimas y luego los usan para generar confianza”, comenta Roman Dedenok, experto en seguridad de Kaspersky.

El especialista indicó que “Algunos de estos ataques son posibles porque los ciberdelincuentes pueden encontrar fácilmente nombres y puestos de trabajo de los empleados, así como listas de contactos en acceso abierto. Por eso es que pedimos a los usuarios que actúen con cautela en el trabajo”.

De otro lado, Oleg Gorobets, gerente sénior de marketing de productos en Kaspersky, manifestó que “El correo electrónico sigue siendo el principal canal de comunicación para la mayoría de las empresas debido a su uso generalizado. Sin un reemplazo a la vista, este permanecerá así durante varios años. Pero a lo que las prácticas del trabajo a distancia y el almacenamiento en la nube se convierten en la nueva norma, junto con la falta de higiene digital, prevemos que aparecerán nuevos métodos de estafa para aprovecharse de estas brechas en la seguridad empresarial”.

Además, explicó que “Con menos control sobre la seguridad en los endpoints, los administradores de TI y seguridad de TI tienden a estresarse, incluso si reciben un mensaje de bloqueo exitoso de EPP. Un buen ejemplo de esto son las amenazas transmitidas por correo electrónico que alcanzan el nivel del endpoint, lo que puede ocurrir cuando se usa un paquete de seguridad para el correo electrónico «suficientemente bueno» de una empresa de telecomunicaciones o un proveedor de correo en la nube. El uso de una solución de seguridad especializada y un stack tecnológico bien probado y respaldado con datos de calidad sobre amenazas, más algoritmos de aprendizaje automático, realmente puede ser la diferencia”.

Para evitar ser víctima de ataques BEC, los expertos de Kaspersky recomiendan a las empresas:

- Pedir a los empleados que revisen cuidadosamente cada correo electrónico que solicite pagos o cualquier tipo de datos personales o corporativos. Explíqueles que no deben publicar datos corporativos confidenciales en sistemas con acceso abierto (por ejemplo, servicios en la nube). Tampoco deben compartir demasiados detalles sobre su trabajo con un gran número de personas

- Educar a los empleados en contrarrestar la ingeniería social. Una capacitación práctica, así como la realización de talleres, preparan a los empleados para estar atentos e identificar los ataques BEC que logran atravesar otras capas de defensa.

- Utilizar herramientas de seguridad, como Kaspersky Secure Mail Gateway, con el sólido conjunto de tecnologías antiphishing, antispam y de detección de malware, para proteger los canales de comunicación corporativos. Aunque BEC representa uno de los tipos más sofisticados de compromiso para el correo electrónico, esta herramienta cuenta con un modelo heurístico dedicado para procesar indicadores indirectos y detectar, incluso, los correos electrónicos falsos más convincentes.